期刊封面

《自动化与仪表》杂志,创刊于1981,由天津市工业自动化仪表研究所;天津市自动化学会主办,在国内外公开发行的自动化技术类期刊,国内统一刊号:12-1148/TP,国际标准刊号:1001-9944,《自动化与仪表》杂志为中文月刊,以促进检测技术与数据处理发展为办刊宗旨欢迎检测技术与数据处理自动化技术单

攻击推理-安全知识图谱在自动化攻击行为提取上(4)

【作 者】:网站采编

【关键词】:

【摘 要】:针对每个行为划分中的事件都有使用IDF计算的权重,用以表示其对于该行为语义的重要度或贡献度。 在当前场景中一个行为可以认为是一些语义相似的行

针对每个行为划分中的事件都有使用IDF计算的权重,用以表示其对于该行为语义的重要度或贡献度。

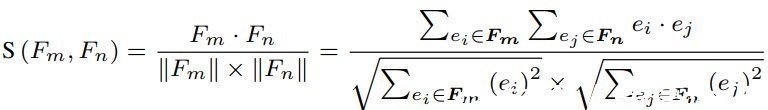

在当前场景中一个行为可以认为是一些语义相似的行为实例的集合。因此,聚类中的标签性的行为实例是具有代表性的实例(如聚类中性)。如果能够确定有效的行为标签,安全运营人员就不需要对聚类空间中所有的行为实例进行调查,而仅仅调查具有代表性的行为实例即可,这将大大提供攻击调查的自动化水平。在已知不同行为实例的向量表示后,可以使用cosine相似度来计算安们之间的语义关系:

为了把具有相似语义的行为实例聚合到一起,可以采用的是凝聚层次聚类分析算法(HCA)。在对安全知识图谱进行聚类后,从每个聚类中找到一个具有代表的行为。四. 总结

当前安全知识图谱相关应用主要在威胁情报上,从知识图谱的构建,分析到推理各个阶段都有相关的应用。而在攻击识别与攻击溯源方向并没有较好的落地点。其关键还是安全知识如何来指导安全设备来进行检测与溯源,在这方面微软做了一些探索,主要还是把安全知识转化成攻击行为之间的转移概率。本文主要分析了如何利用安全知识图谱自动地提取出行为语义并对其进行分析,但是距离真正的自动化行为提取还有很长的路要走。

参考文献1 Leichtnam L , Totel E , Prigent N , et al. Sec2graph: Network Attack Detection Based on Novelty Detection on Graph Structured Data[M]. 2020.

5 Liu F , Wen Y , Zhang D , et al. Log2vec: A Heterogeneous Graph Embedding Based Approach for Detecting Cyber Threats within Enterprise[C]// the 2019 ACM SIGSAC Conference. ACM, 2019.

6 Han X , Pasquier T , Bates A , et al. UNICORN: Runtime Provenance-Based Detector for Advanced Persistent Threats[J]. 2020.

7 Milajerdi S M , Eshete B , Gjomemo R , et al. POIROT: Aligning Attack Behavior with Kernel Audit Records for Cyber Threat Hunting[J]. 2019.

8 Milajerdi S M , Gjomemo R , Eshete B , et al. HOLMES: Real-time APT Detection through Correlation of Suspicious Information Flows[J]. 2018.

9 攻击溯源-基于因果关系的攻击溯源图构建技术 Zeng J , Zheng L C , Chen Y , et al. WATSON: Abstracting Behaviors from Audit Logs via Aggregation of Contextual Semantics[C]// Network and Distributed System Security Symposium. 2021.

11 Michael F?rber, Frederic Bartscherer, Carsten Menne, and Achim Rettinger. Linked data quality of dbpedia, freebase, opencyc, wikidata, and yago. Semantic Web, 9(1):77–129, 2018.

12 Zheng Leong Chua, Shiqi Shen, Prateek Saxena, and Zhenkai Liang. Neural nets can learn function type signatures from binaries. In USENIX Security Symposium, 2017

13 Hassan W U, Guo S, Li D, et al. NoDoze: Combatting Threat Alert Fatigue with Automated Provenance Triage[C]. NDSS, 2019.

往期回顾(与该文章相关的往期公众号文章)《攻击溯源-基于因果关系的攻击溯源图构建技术》

《图卷积神经网络在企业侧网络安全运营中的应用》

《安全知识图谱助力内部威胁识别》

文章来源:《自动化与仪表》 网址: http://www.zdhyybzz.cn/zonghexinwen/2022/0225/875.html